Краткое описание: В данной статье рассматриваетcя схема с повышенным уровнем безопасности беспроводных сетей на оборудовании Mikrotik capsman.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Замена сетевого оборудования на Mikrotik

В какой-то момент времени сеть начала сбоить со всех сторон — её «штормило», потеря пакетов до шлюза провайдера 35-40%. И ни какого инструмента для лечения или диагностики кроме reset. Было решено это наследие заменить на популярный сейчас продукт Mikrotik. Инсталляция была в таком порядке: замена шлюза—>перевод всех сервисов—>добавление центрального свича—>замена всех точек доступа. И конечно же хотелось посмотреть в работе такие сервисы как:

- Capsman. По сути реализация бесшовного роуминга.

- Hotspot. Гостевая сеть с просмотром рекламы. Мелочь, но в какой-то момент и этим можно похвастаться при посещении клиента.

- Radius авторизация. Это удобно с точки зрения IT и имеет ряд преимуществ со стороны безопасности.

До этого проекта были или Mikrotik «роутеры-одиночки» или скопление точек доступа UniFi на софтварном контроллере.

Выбор центрального шлюза

В этой модели я присмотрелся уже давно, с какой стороны не подойти ну прям идеальное решение для офиса. Речь идет о RB3011UiAS-RM. Визуально и аппаратно данная модель разделена на 2 части, поэтому левую я отдал всем WAN-ам, а правую — LAN-ам. Роутер отлично вписался в интерьер моего серверного шкафа и отлично справляется с корпоративной нагрузкой. В сети обычно у меня 150-180 подключений. Ранее использовал модели: hEX lite, RB952Ui, RB750Gr3, CCR1009-7G-1C-PC.

Перевод всех сервисов

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Миграция была плавной и начало ей положил популярный сервис DHCP. Далее по списку: линк провайдера, ipsec, vpn сервер, capsman, hotspot, разная маршрутизация, балансировка и наблюдение за трафиком, фаервол и прочие мелочи. Машина заработала без сбоев, только иногда нужно вспоминать о наличие «Safe Mode» и новый рекорд UpTime точно будет моим. Обширная статья по настройке.

Немного о Radius

Это ещё один способ подружить между собой какой-либо сервис с LDAP. Wifi, VPN — все это через разрешение группы безопасности в своем же DC. Преимущества работающего radius сервера будут точно такими же как наличие самой службы AD.

Центральный свич

По сути его могло и не быть ни в проекте ни в описании, но он есть. Этот модель CRS125-24G-1S-RM, в которую сводилась вся сеть(центральный ведь): uplink-и, все сервера, точки доступа и отдельные станции. И вроде бы все как у всех, но очень хотелось наблюдать за всеми штормами из-под winbox-а, без web-морд подвисших маршрутизаторов. Из всех управляемых свичей работать с Mikrotik-ом в разы приятней. Это как планка, ниже которой больше не хочется опускаться.

Замена точек доступа

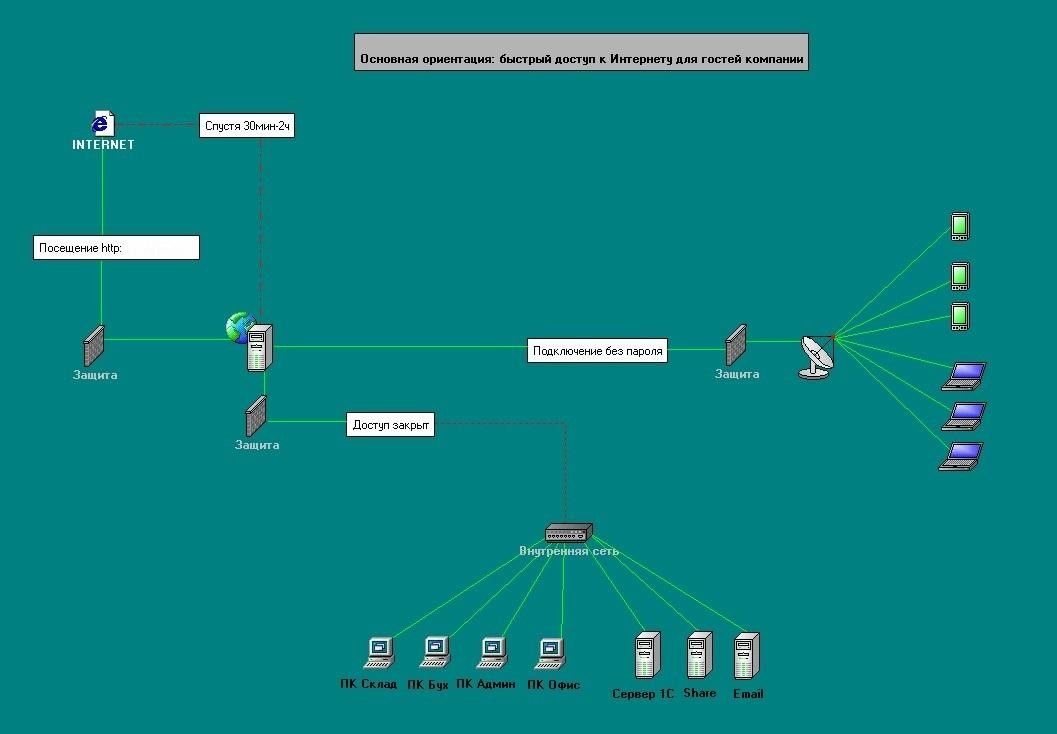

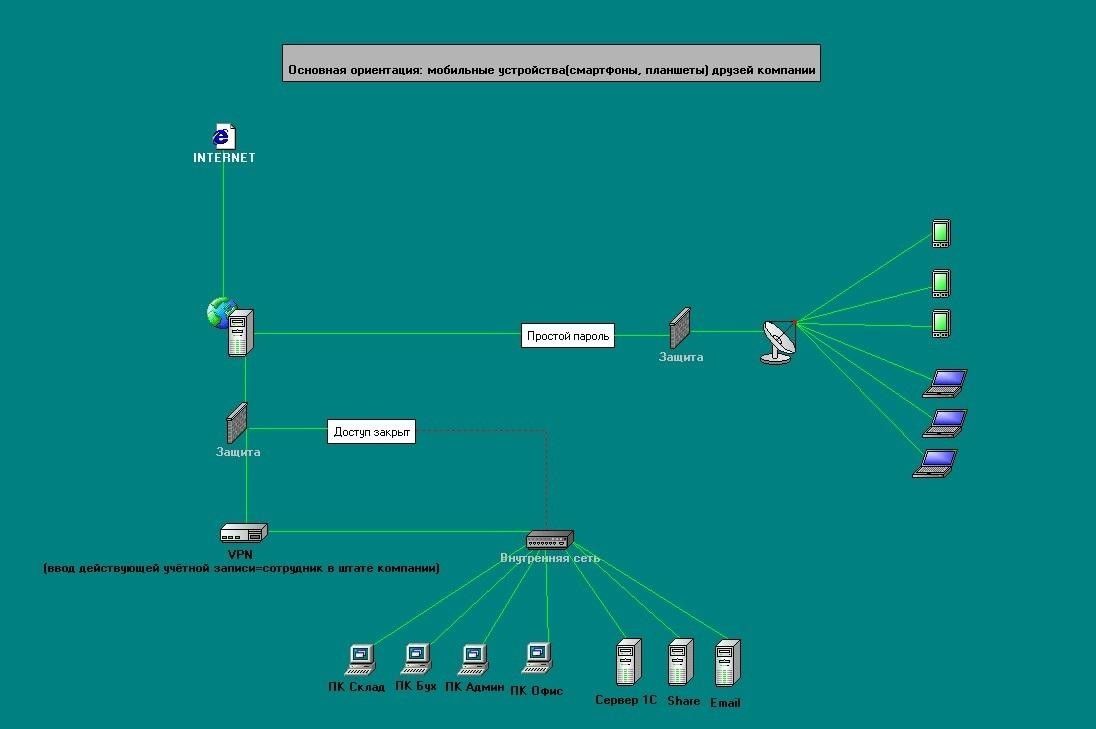

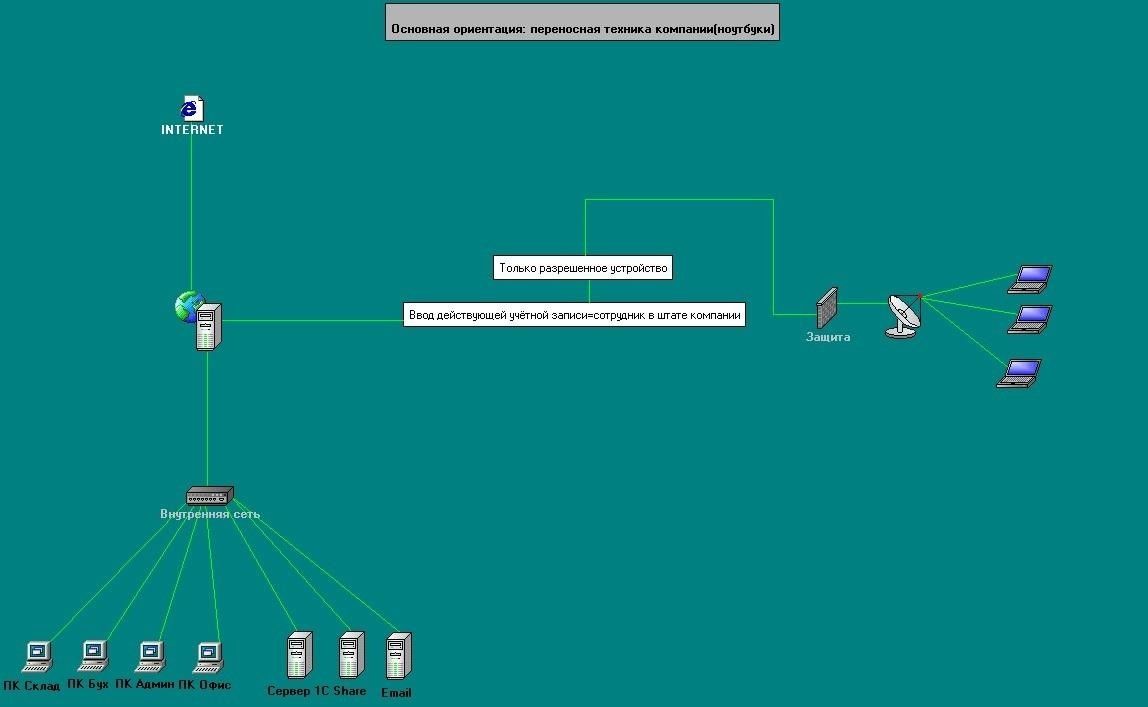

Одной из главный целей этого непопулярного расточительства была безопасность. Она крутилась не только вокруг парольного доступа, но и затрагивала множество мобильных устройств, которые тесно интегрировались в повседневную жизнь. Все мы пережили wannacry и petya.a и имея успешный опыт в предотвращении буйства этих вирусов в сети, следующим шагом было однозначно урезание контактов с мольными девайсами. Было создано 3 сети:

- Гостевая. Сам hotspot — доступ в интернет после просмотра рекламы. Доступ только к WAN, урезание скорости до 5мб\с на всю подсеть и низкий приоритет трафика.

- Сеть для мольных устройств. Имеет парольный доступ, доступ только к WAN, урезание скорости до 20мб\с и средний приоритет трафика.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

- Сеть для устройств предприятия. Самая безопасная сеть: имеет 2 уровня авторизации такие как привязку по mac-у и radius доступ. Хочу отметить, что для доменных ПК срабатывает прозрачная авторизация(начиная с windows 7), а не доменным нужно дополнительно устанавливать сертификат. Такую сеть можно смело назвать более защищенной чем обычный LAN доступ по патч-корду, мы имеем дело только с разрешенными и только с администрируемыми устройствами. Как правило это обычные ПК с правами «Пользователей» и наличием обновляемого антивируса. Остальные характеристики: 20мб\с с самым высоким приоритетом трафика, есть доступ к LAN.

Приоритет для трафика распределялся каскадно, по эффективности использования канала это лучше чем резервирование. Управление точками доступа через центральный роутер используя Capsman. Там прописаны все правила для каждого подключения. Hotspot по аналогии. Реализация была интересной, а результат отличным — я перестал заходить в winbox и смотреть как же нагружены точки доступа, как распределяется уровни сигнала, сколько сегодня подключено клиентов. Схема выглядит очень презентабельно для системной интеграции и сколько я не пытался найти в ней изъяны, у меня ни чего не выходило. Применялись железки: cAP lite, Wap, Metal 52 ac. По выбору AP работает метол — лучше заинсталить 2-ве слабые точки вместо 1-ой мощной. Гигант Metal 52 ac со своими 1300мвт не оправдал надежд.

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу