Краткое описание: Руководство по настройке оборудования Mikrotik: интернет, wifi, bridge, mangle, маршрутизация, capsman, vpn, ipsec, l2tp, firewall, nat, проброс портов(port forwarding).

Все примеры представлены в двух видах — наглядном изображении и набором команд.

Полезные возможности Winbox и RouterOS

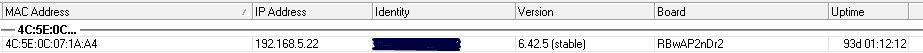

- К оборудованию Mikrotik всегда можно подключиться по MAC адресу. Это может выручить в конфликтной ситуации, когда доступ к устройству отсутствует.

- Safe mode. Режим, при активации которого, происходит фиксация текущих настроек и в случае потери связи с устройством происходит откат до прежнего состояния. Этот режим незаменим при удаленной работе, когда действия могут привести к полной потери связи с устройством и единственным вариантом остается настройка через локальную сеть.

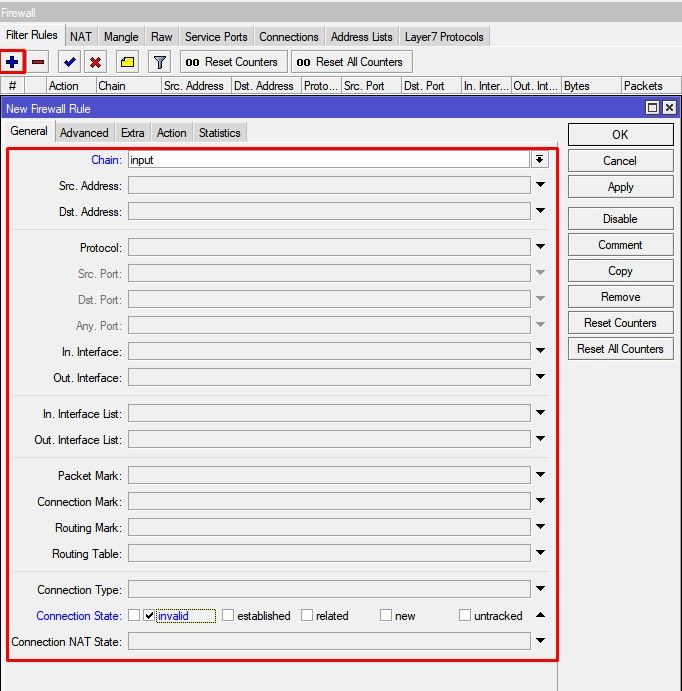

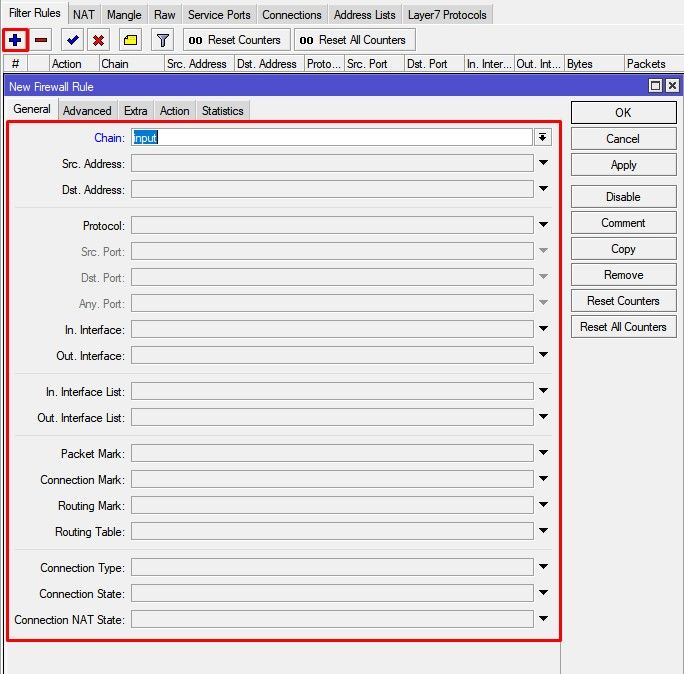

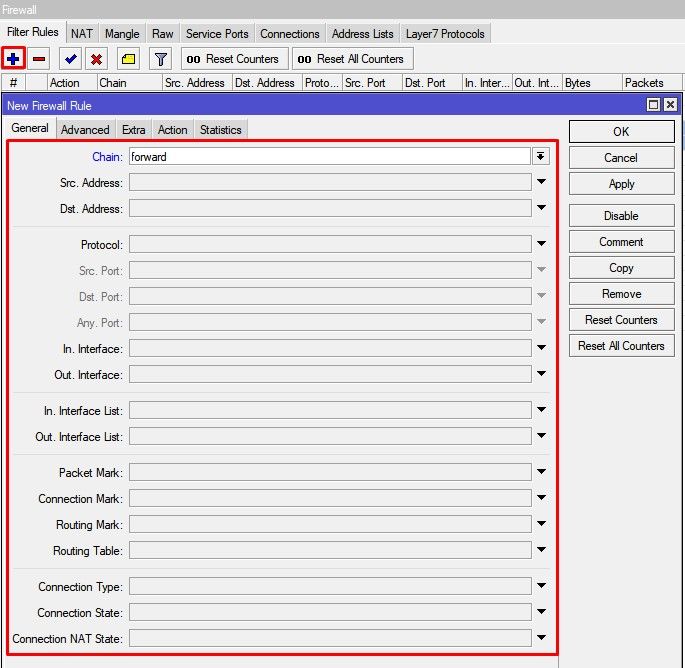

- Все поля\чек боксы\выпадающие списки которые не заполнены, принимают значение по умолчанию(рекомендованное). Заполненные поля обладают свойствами: строгие правила разгружают процессор от проверки условий типа ANY, повышение уровня безопасности. К этим полям можно отнести: адрес источника и назначения(даже списком), входящий и исходящий интерфейс, протоколы и порты, маркировку пакетов.

1. Как зайти в настройки Mikrotik

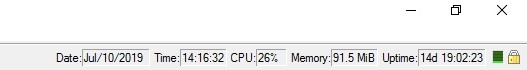

Перед начало работы с Mikrotik RouterOS нужно скачать Winbox. Эта утилита обнаружит устройство независимо от назначенного ему адреса. Чаще всего это 192.168.88.1, но и встречаются варианты когда ip адрес = «0.0.0.0». В этом случае подключение происходит по MAC адресу устройства. Кроме этого Winbox отображается все найденные устройства Mikrotik в сети, также некоторую информацию:

данные для подключения по умолчанию

- пользователь = «admin»

- пароль = «»(пустой)

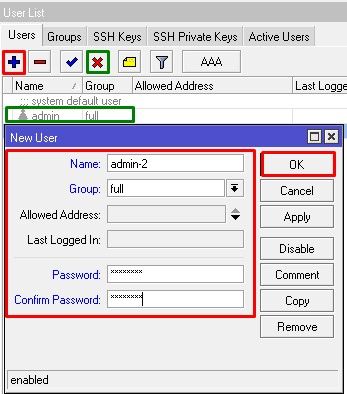

2. Настройка Mikrotik User, учётная запись администратора

Первым важным делом настройки нового роутера это обновление пароля администратора. Случаи бывали разные, это пункт просто нужно выполнить.

Настройка находится в System->Users

добавление нового пользователя с полными правами:

/user add name="admin-2" password="PASSWORD" group=full

деактивация старого пользователя:

/user set [find name="admin-2"] disable="yes"

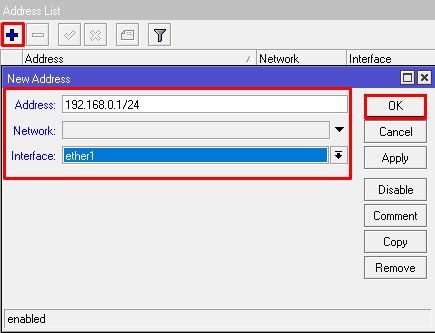

3. Определение сетевой адресации, настройка Mikrotik IP

Настройка находится в IP->Addresses

установка ip адреса на выбранный интерфейс

/ip address add address=192.168.0.1/24 interface=ether1 network=192.168.0.0

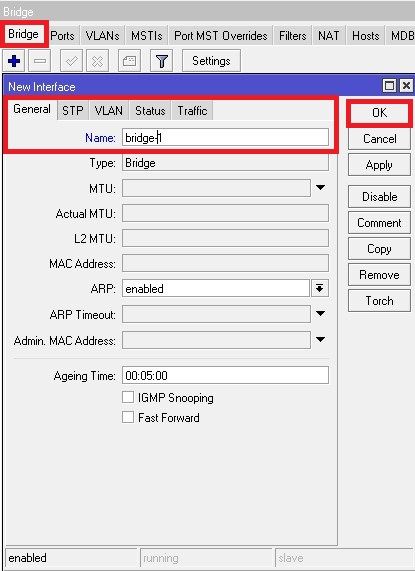

4. Объединение портов, настройка Mikrotik bridge

Bridge в устройствах Mikrotik довольно таки распространённая опция, он используется когда нужно создать свитч из локальных портов(LAN), виртуальных(VLAN), wifi(WLAN). При этом стоит учитывать, что такое объединение программное и управляется CPU. Этот факт важен при значительных нагрузках на CPU.

Настройка находится в Bridge

добавление нового bridge

/interface bridge add name=bridge-1

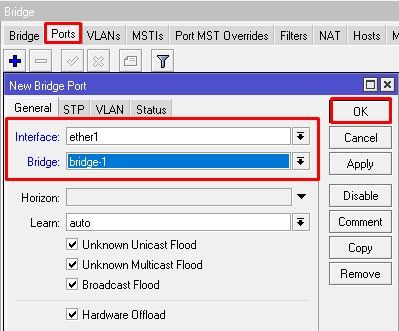

добавление портов(LAN, VLAN, WLAN и тд)

/interface bridge port add bridge=bridge-1 hw=yes interface=ether1

Hardware Offload — аппаратная поддержка bridge отдельным чипом. Список поддерживаемых устройств.

5. Настройка интернет Mikrotik : dhcp, статический ip, Pppoe

Ниже рассмотрены 3 самых популярных типа подключения интернета:

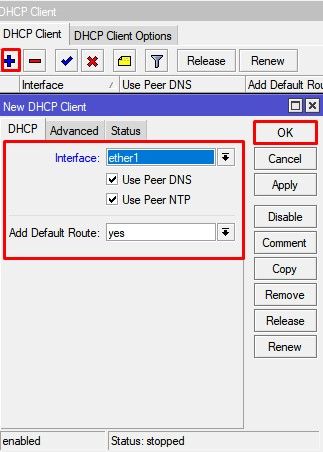

Настройка Mikrotik DHCP клиент

Настройка находится в IP->DHCP Client

/ip dhcp-client add add-default-route=no dhcp-options=hostname,clientid disabled=no \ interface=ether1

Опцией Add Default Route можно манипулировать, но выключенное состояние потребует ручного добавления маршрута. Это может стать полезным при использовании балансировки между несколькими линиями интернета.

Настройка Mikrotik статический ip

Установка аналогическая описанию в разделе «Установка IP адреса»

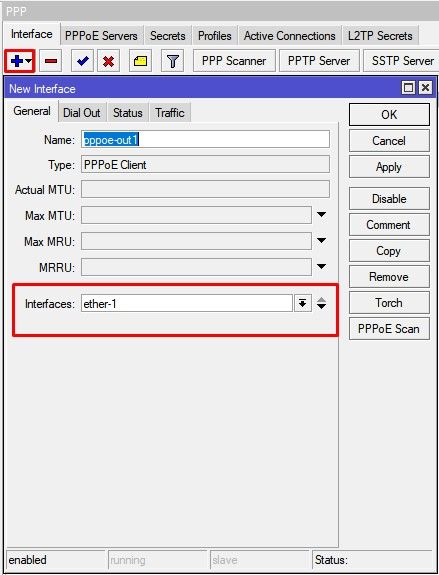

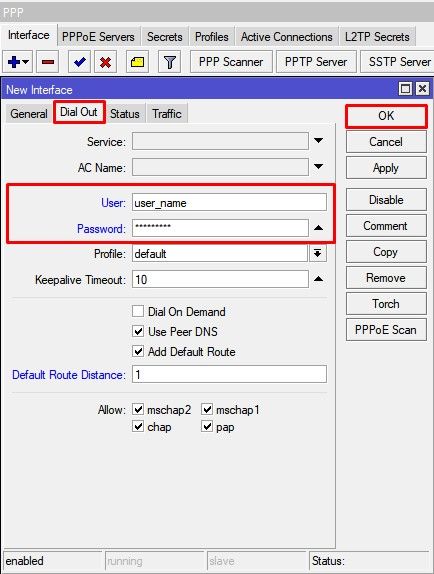

Настройка Mikrotik Pppoe подключение

Настройка находится в PPP->Interface

/interface pppoe-client add add-default-route=yes disabled=no interface=ether-1 name=\ pppoe-out password=PASSWORD use-peer-dns=yes user=USER

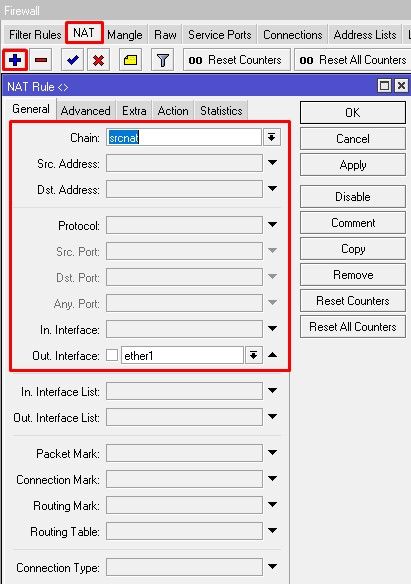

6. Настройка Mikrotik NAT

Настройка находится в IP->Firewall->NAT

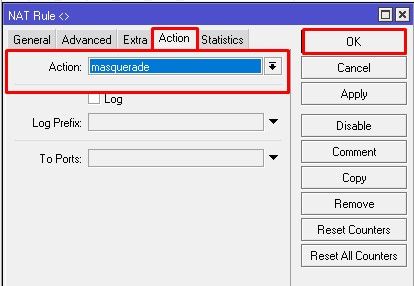

Настройка Mikrotik NAT scrnat(исходящее направление) — для работы интернета

правило для работы интернета

/ip firewall nat add action=masquerade chain=srcnat out-interface=ether1

Дополнение: srcnat можно использовать ещё в ситуации, когда на исходящем порту несколько ip адресов: провайдер выделил диапазон адресов на одном проводном подключении.

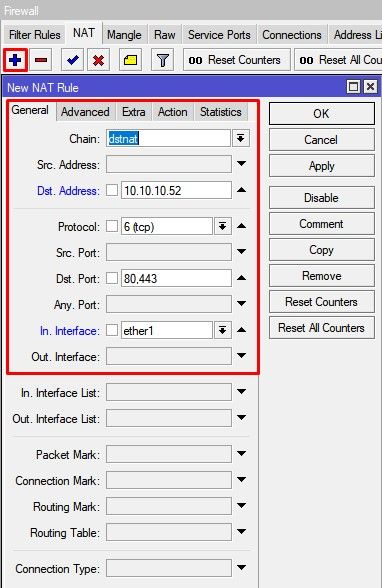

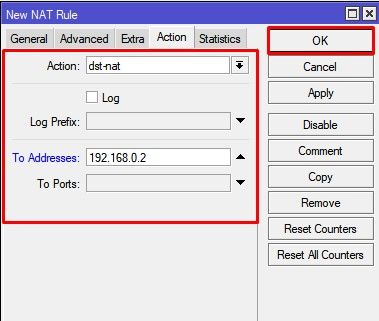

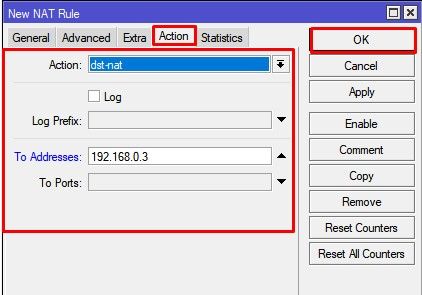

Настройка Mikrotik NAT dstnat(входящее направление) — привычный port forward(проброс портов)

/ip firewall nat add action=dst-nat chain=dstnat dst-address=10.10.10.52 dst-port=80,443 \ in-interface=ether1 protocol=tcp to-addresses=192.168.0.2

Настройка Mikrotik DMZ

DMZ — вступит в силу если не заполнить поля protocol и Dst. port.

Дополнение: если адресация прямая, т.е. Dst. Port = To Ports, значение To Ports можно не заполнять.

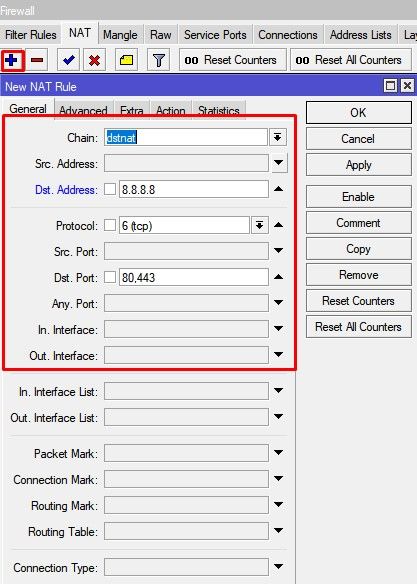

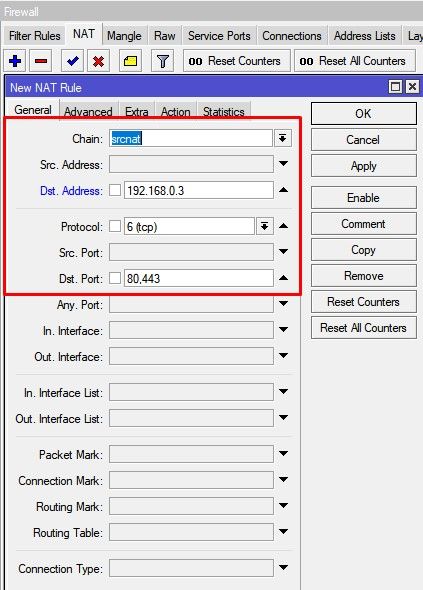

Настройка Mikrotik Hairpin NAT

Есть ещё один популярный случай, когда нужно применить набор правил NAT: запрос поступает с Dst. Address = 8.8.8.8(внешний адрес), а сервер находится в локальной сети под адресом «192.168.0.3». Для этого нужно сделать два последовательных правила:

add action=dst-nat chain=dstnat dst-address=8.8.8.8 dst-port=80,443 protocol=tcp to-addresses=192.168.0.3

add action=masquerade chain=srcnat dst-address=192.168.0.3 dst-port=80,443 protocol=tcp

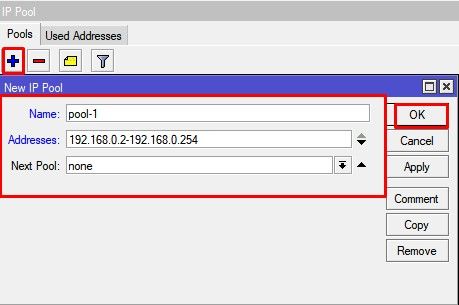

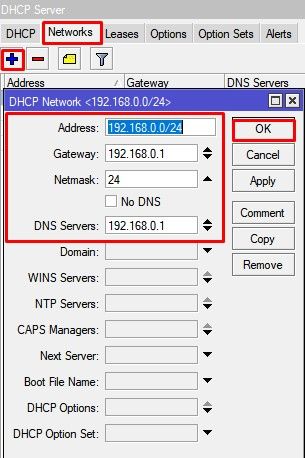

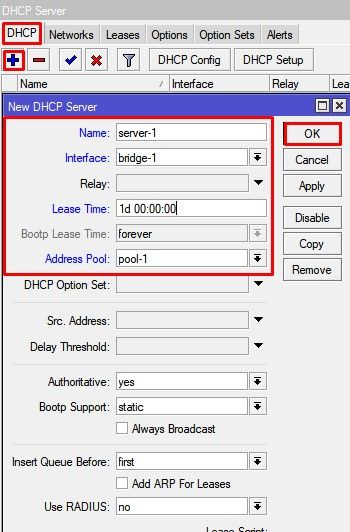

7. Настройка Mikrotik DHCP сервер

Будет состоять из 3-ёх пунктов:

Определение диапазона назначаемых ip адресов

Настройка находится в IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.0.2-192.168.0.254

Задание сетевых настроек для клиента

Настройка находится в IP->DHCP Server->Networks

/ip dhcp-server network add address=192.168.0.0/24 dns-server=192.168.0.1 gateway=192.168.0.1 netmask=24

Общие настройки Mikrotik DCHP сервера

Настройка находится в IP->DHCP Server->DHCP

/ip dhcp-server add address-pool=pool-1 disabled=no interface=ether-1 lease-time=1w name=server-1

Дополнение: если DHCP нужно применить к одному из портов bridge, то в качестве интерфейса нужно указать именно этот bridge.

Add ARP For Leases — добавляет MAC адрес устройства в таблицу ARP, которому был выдан ip адрес. Можно использовать в качестве блокировки статических ip. Без присутствия соответствующего MAC в таблице ARP пакеты с данного устройства не будут обрабатываться.

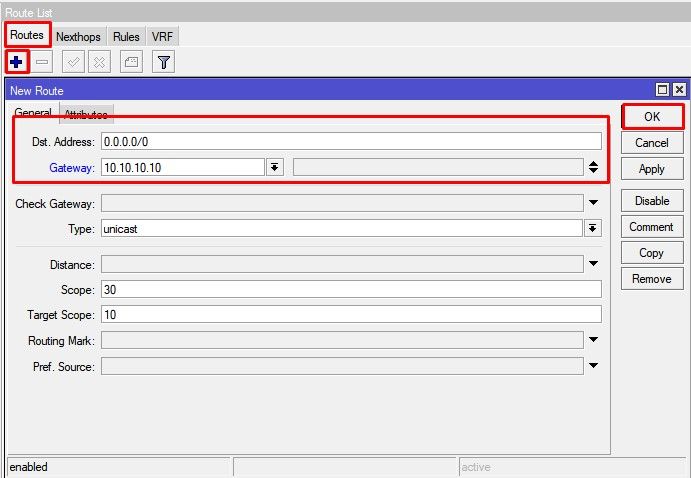

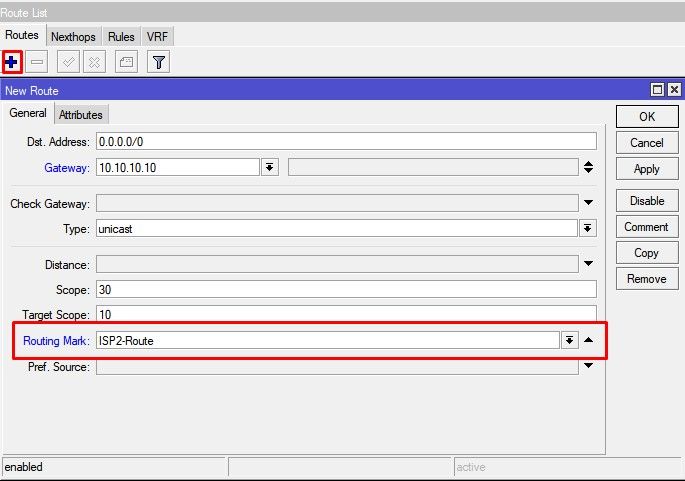

8. Статическая маршрутизация, настройка Mikrotik Routes

Статическая маршрутизация чаще всего применяется тогда, когда в системе несколько исходящих подключений интернета. Они могут быть на одном устройстве Mikrotik или же сетевая инфраструктура будет содержать несколько шлюзов.

Пример будет содержать ещё один случай, когда маршрут для интернета не создается автоматически

Настройка находится в IP->Routes

/ip route add gateway=10.10.10.10

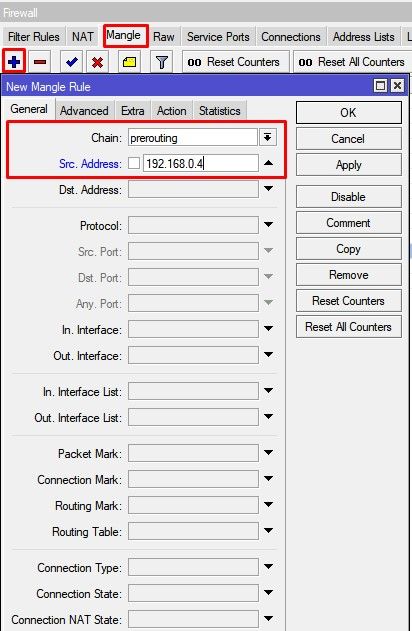

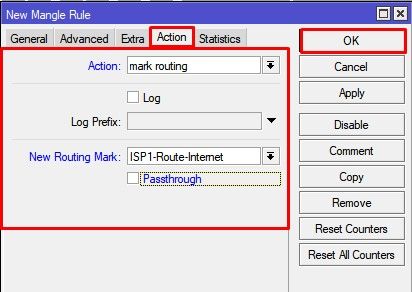

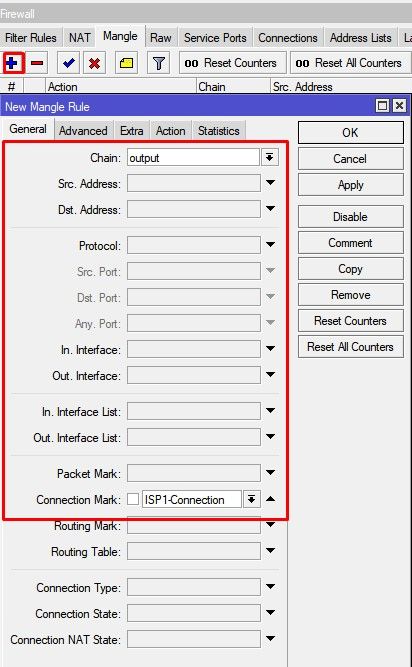

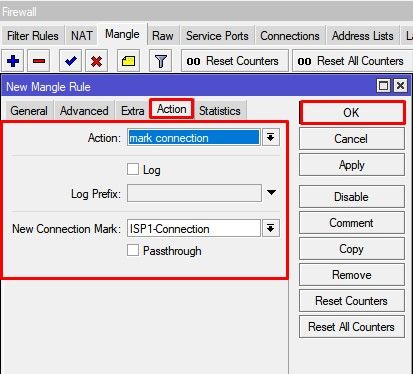

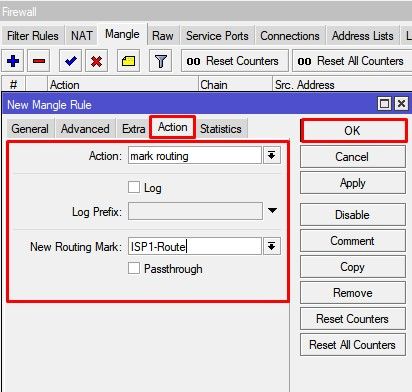

9. Маркировка пакетов, настройка Mikrotik Mangle

Настройка находится в IP->Firewall-Mangle

Применяется, когда пакет нужно обозначить отдельным маркером:

- web-сервер должен выходить через ether-1, а почтовый сервер через ether-2.

/ip firewall mangle add action=mark-routing chain=prerouting dcr-address=192.168.0.4 \ new-routing-mark=ISP1-Route-Internet passthrough=no

Passthrough=no — после маркировки пакета, следующее правило не будет применяться.

- если входящих линий интернета несколько. Ответ должен направляться в тот порт, откуда поступил запрос.

/ip firewall mangle add action=mark-connection chain=input dcr-address=10.10.10.52 \ new-connection-mark=ISP1-Connection passthrough=no

/ip firewall mangle add action=mark-routing chain=output connection-mark=ISP1-Connection \ new-routing-mark=ISP1-Route passthrough=no

после этих действий пакеты промаркированы и это маркер можно применять фильтром в таблице маршрутизации

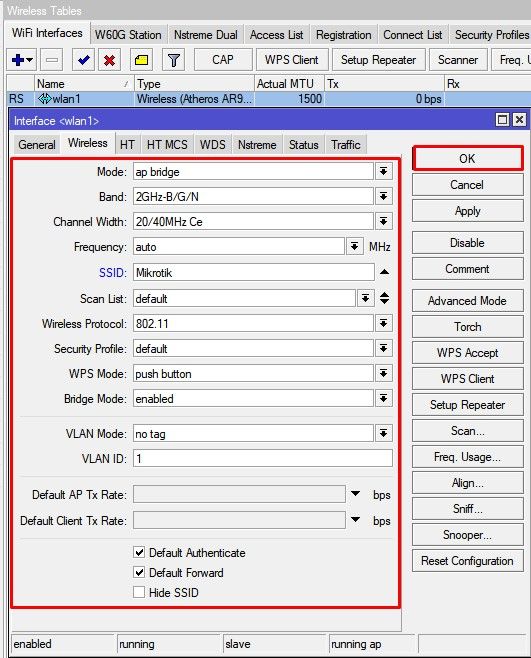

10. Настройка Mikrotik WiFi как точка доступа

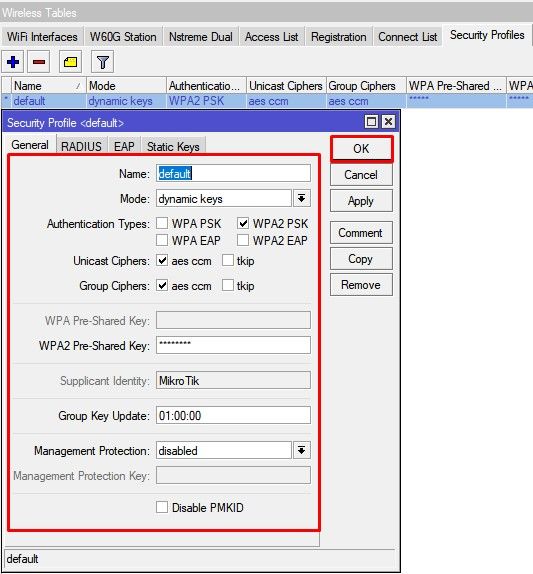

Первым делом нужно настроить конфигурацию безопасности. Если локальная сеть не содержит гостевой сети, можно отредактировать конфигурацию по умолчанию.

Настройка находится в Wireless->Security Profiles

/interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" \ group-key-update=1h mode=dynamic-keys supplicant-identity=MikroTik \ wpa2-pre-shared-key=12345678

Настройки находятся Wireless->WiFi Interfaces

/interface wireless set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-Ce \ disabled=no distance=indoors frequency=auto mode=ap-bridge ssid=Mikrotik \ wireless-protocol=802.11

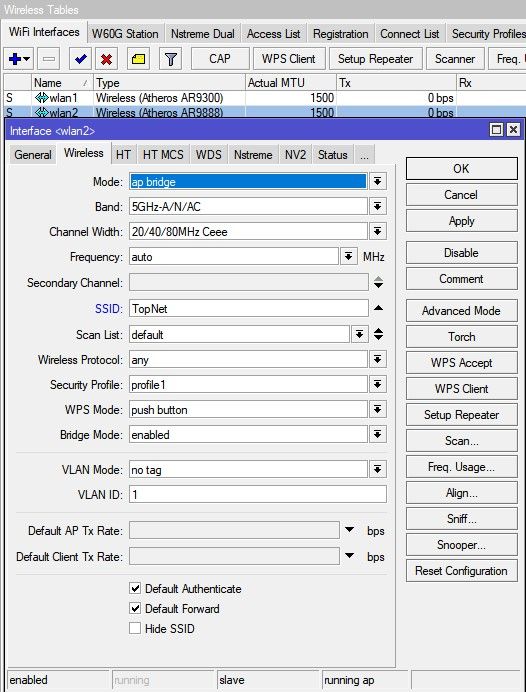

Настройки находятся Wireless->WiFi Interfaces

/interface wireless

set [ find default-name=wlan2 ] band=5ghz-a/n/ac channel-width=\

20/40/80mhz-Ceee disabled=no frequency=auto mode=ap-bridge \

security-profile=profile1 ssid=TopNet

Важно принимать факт нахождения wifi интерфейса в составе bridge, без этой настройки wifi клиенты не смогут получит ip адрес(dhcp сервер настроен на bridge), взаимодействовать с локальной сетью и будут ограничены доступом в интернет.

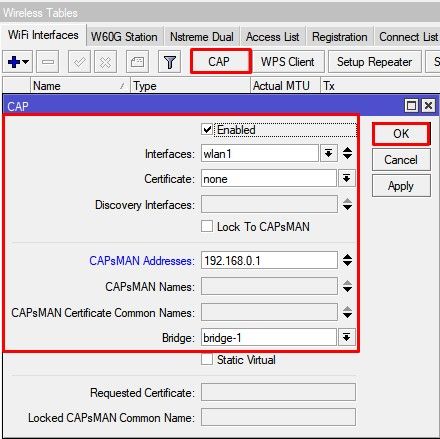

11. Настройка Mikrotik Capsman WiFi

Оборудование Mikrotik существенно отличается от своих конкурентов наличие в прошивке менеджера управления wifi сетями Capsman. Он выступает в качестве центрального контроллера для все wifi точек, является носителем конфигурации. А сам роутер в это время обрабатывает пакеты. Удобно, не правда ли?

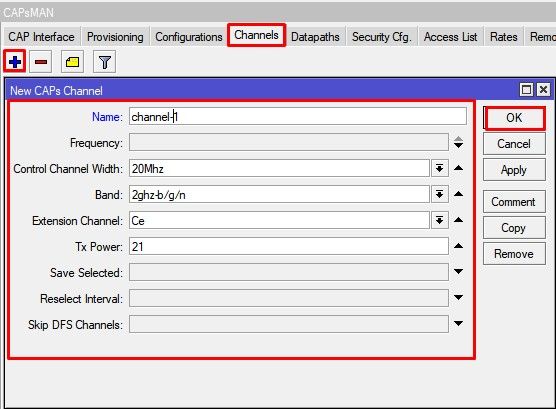

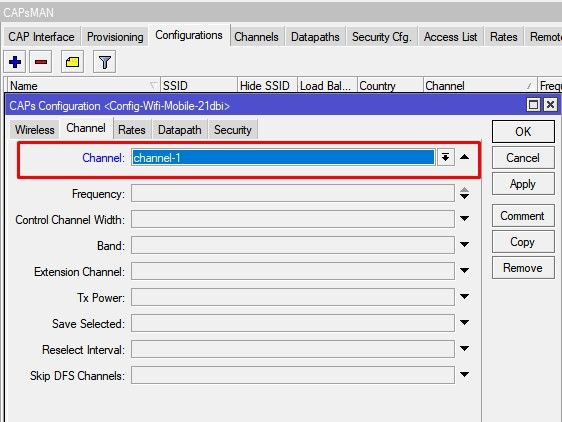

Определение частотных каналов

Настройка находится в CAPsMAN->Channels

/caps-man channel add band=2ghz-b/g/n control-channel-width=20mhz extension-channel=Ce name=\ channel-1 tx-power=21

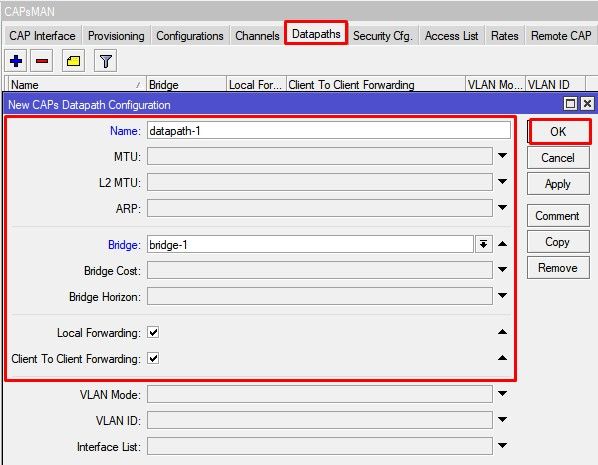

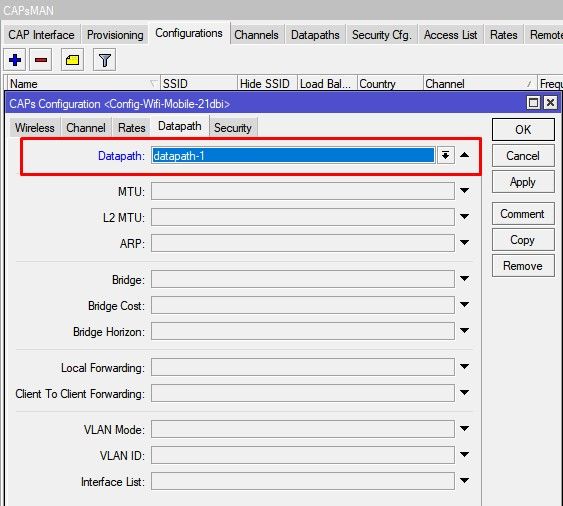

Datapath

Настройка находится в CAPsMAN->Datapaths

/caps-man datapath add bridge=bridge-1 client-to-client-forwarding=yes local-forwarding=yes name=\ datapath-1

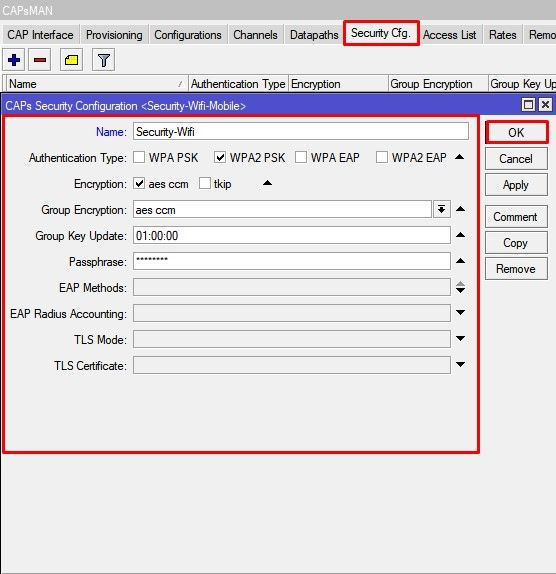

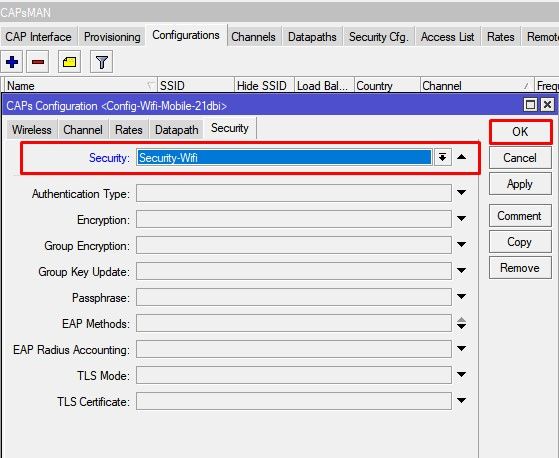

Безопасность

Настройка находится в CAPsMAN->Security Cfg.

/caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \ group-key-update=1h name=Security-Wifi passphrase=123456678

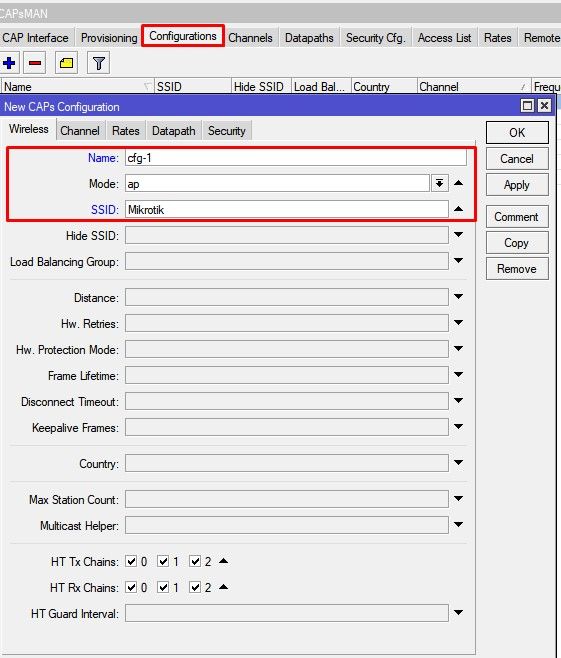

Общая конфигурация

Настройка находится в CAPsMAN->Configurations

/caps-man configuration add channel=channel-1 datapath=datapath-1 mode=ap name=\ cfg-1 rx-chains=0,1,2 security=Security-Wifi \ ssid=Mikrotik tx-chains=0,1,2

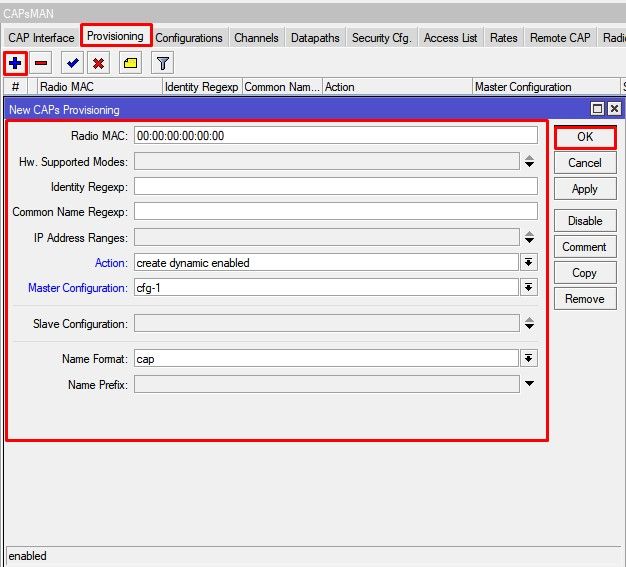

Provisioning, распространение конфигурации на точки доступа

Настройка находится в CAPsMAN->Provisioning

/caps-man provisioning add action=create-dynamic-enabled master-configuration=\ cfg-1 radio-mac=00:00:00:00:00:00

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

После того, как будет проделаны все настройки, нужно перейти к настройке самой точки доступа, как правило это или отдельное устройство или wifi модуль на самом роутере.

Настройка находится в Wireless->WiFi Interfaces

/interface wireless cap set bridge=bridge-1 caps-man-addresses=192.168.0.11 enabled=yes interfaces=wlan1

правило в Provisioning Action=create dynamic enabled создаст виртуальные интерфейсы по всем настроенным точкам доступа.

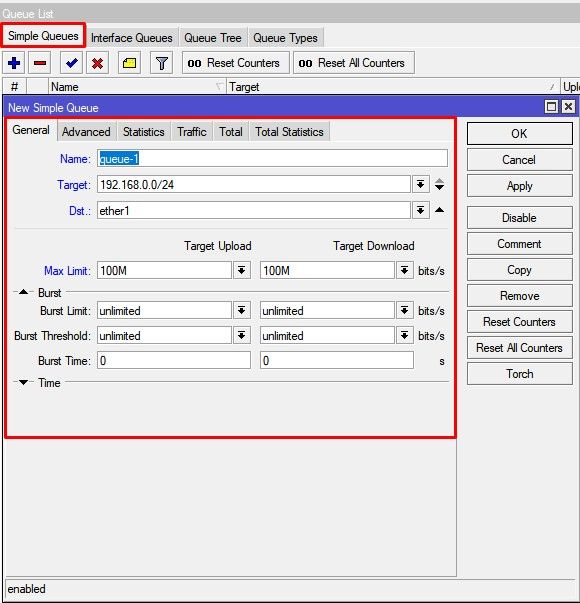

12. Балансировка исходящего трафика, настройка Mikrotik Queues

В этом пункте будет рассмотрен случай, когда существует одна исходящая линия интернета и нужно сделать так, чтобы ни клиент в сети не перегружал исходящий канал. Другими словами это настройка полосы пропускания(bandwidth control).

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Настройка находится в Queues->Simple Queues

/queue simple add dst=ether1 max-limit=100M/100M name=queue-1 \ priority=2/2 queue=default/default target=192.168.0.0/24

Как же работает набор этих правил:

- максимальная полоса подключения = 100 мбит;

- полоса пропускания делится равномерно между всеми участниками сети(без резервирования канала);

- если в сети одно подключение, то ему отдается вся ширина канала.

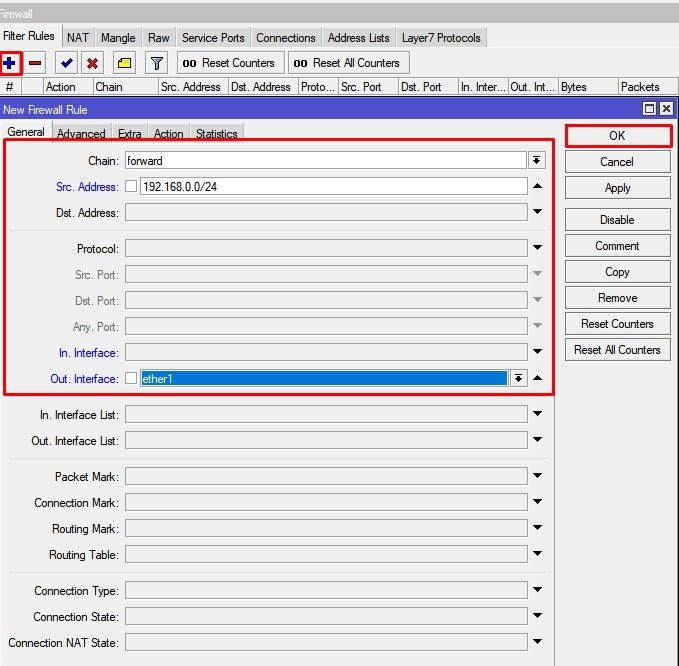

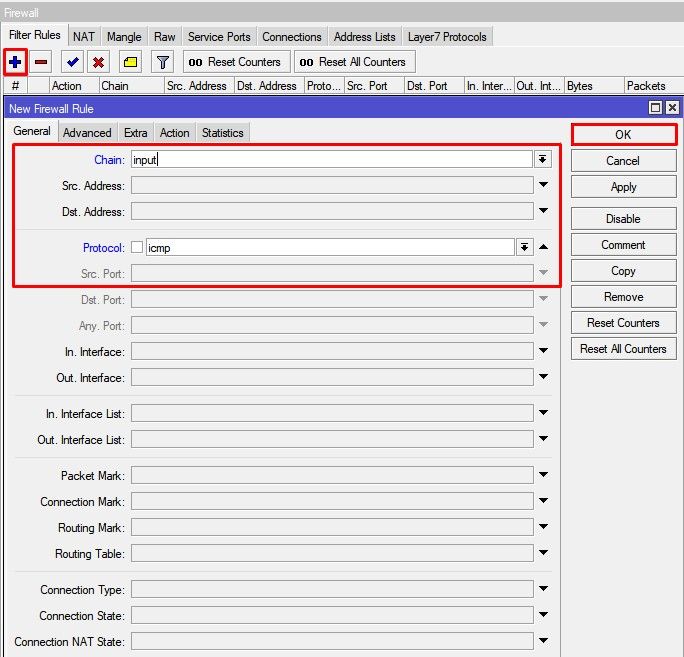

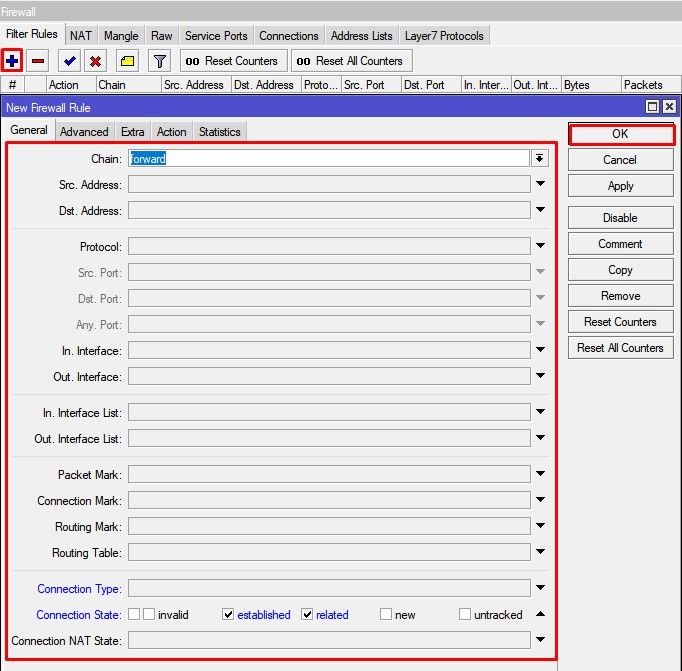

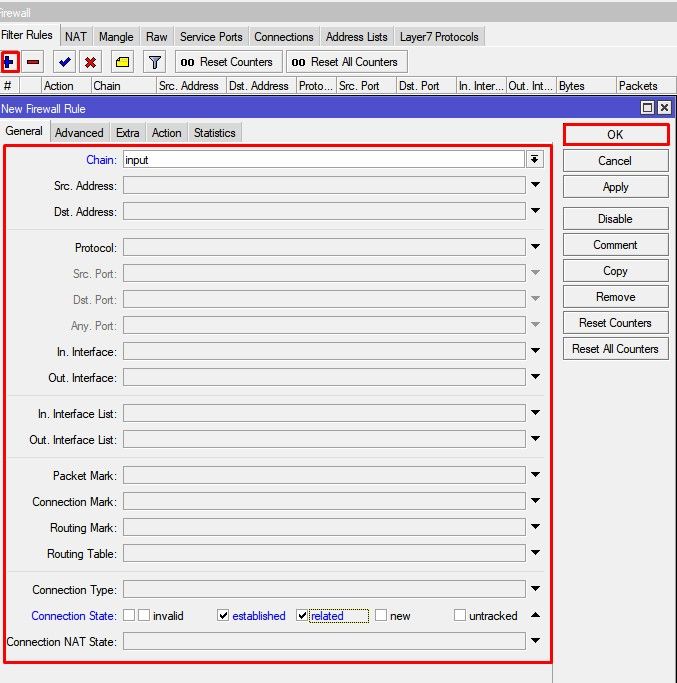

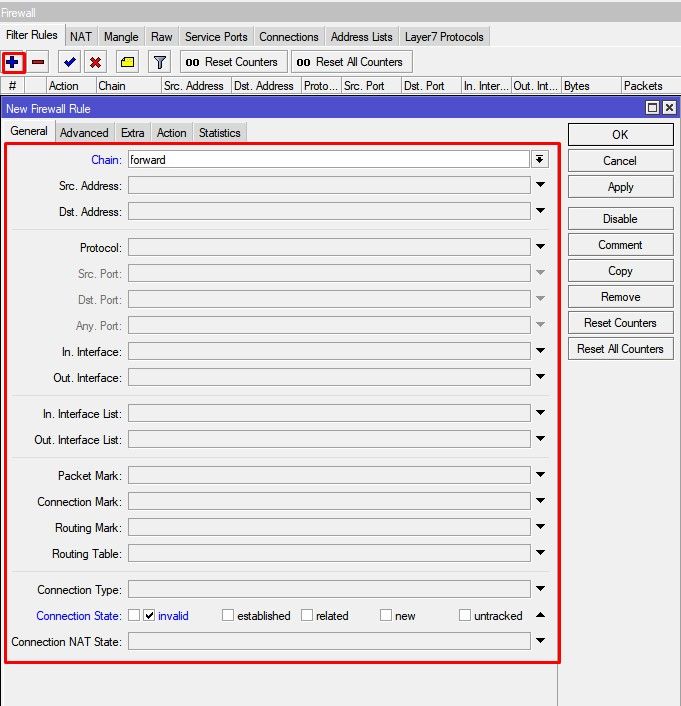

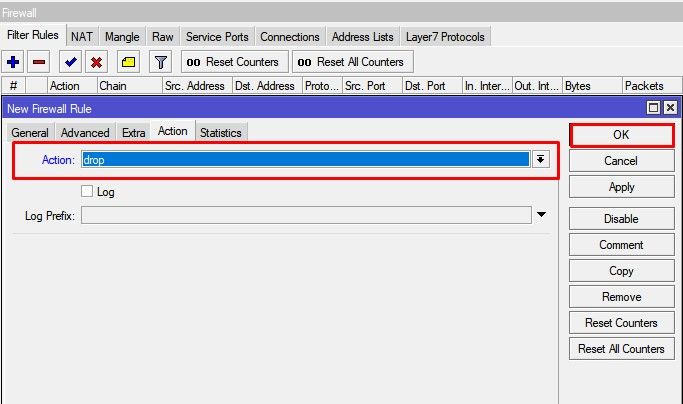

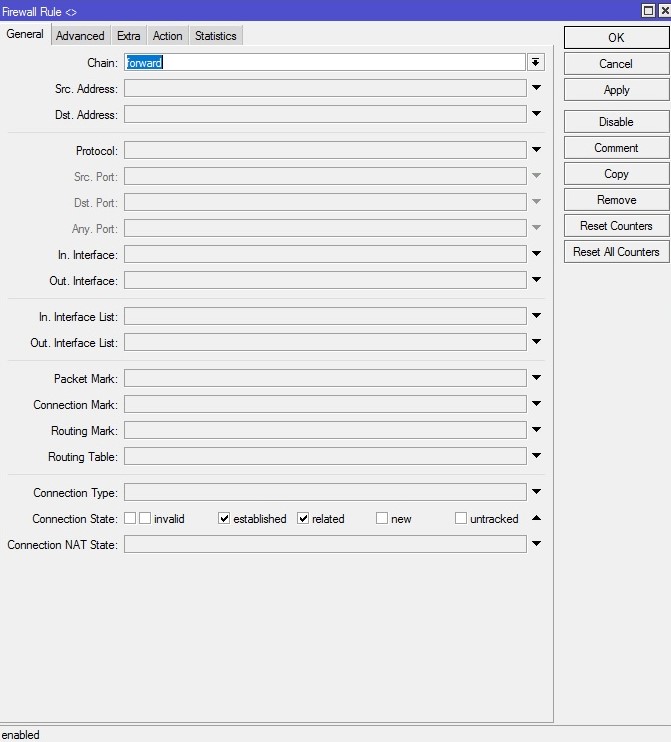

13. Настройка Mikrotik FireWall

Стандартные правила настройки firewall могут обезопасить от множества проблем, которые хотят постучаться в локальную сеть. На практике встречались роботы, случайные админы и пользователи, злоумышленники и прочие нежелательные запросы(ddos). Самым лучшим выходом в настройке firewall это стандартное правило по умолчанию всё закрыто.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Настройка находится в IP->Firewall

/ip firewall filter add action=accept chain=forward out-interface=ether1 src-address=\ 192.168.0.0/24

/ip firewall filter add action=accept chain=in protocol=icmp

/ip firewall filter add action=accept chain=forward connection-state=established,related

/ip firewall filter add action=accept chain=in connection-state=established,related

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

/ip firewall filter add action=drop chain=forward connection-state=invalid

/ip firewall filter add action=drop chain=input connection-state=invalid

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

/ip firewall filter add action=drop chain=forward

/ip firewall filter add action=drop chain=in

вместо «…» нужно описать все правила входящего и исходящего трафика.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

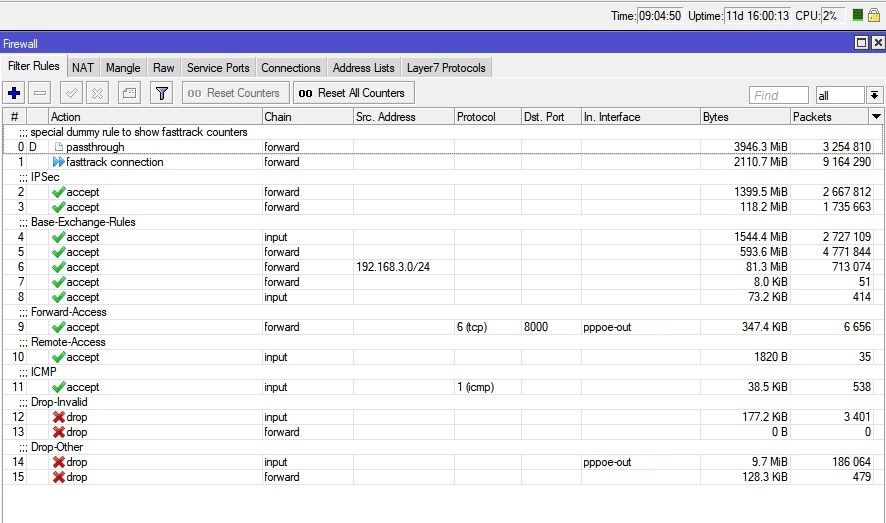

Практический пример. Mikrotik hap Lite имеет активные службы: NAT(scrnat и dstnat), DHCP, WiFi, Firewall и VPN туннель типа Ipsec с аналогичной моделью. Правила Firewall-а были приняты в работу после инцидентов со 100% загрузкой CPU(mikrotik тормозит и зависает). Счетчики пакетов после 11 дней работы выглядят следующим образом:

[adminX@Gateway-2] > /ip firewall filter print Flags: X - disabled, I - invalid, D - dynamic 0 D ;;; special dummy rule to show fasttrack counters chain=forward action=passthrough 1 chain=forward action=fasttrack-connection connection-state=established,related log=no log-prefix="" 2 ;;; IPSec chain=forward action=accept log=no log-prefix="" ipsec-policy=in,ipsec 3 chain=forward action=accept log=no log-prefix="" ipsec-policy=out,ipsec 4 ;;; Base-Exchange-Rules chain=input action=accept connection-state=established log=no log-prefix="" 5 chain=forward action=accept connection-state=established log=no log-prefix="" 6 chain=forward action=accept src-address=192.168.3.0/24 log=no log-prefix="" 7 chain=forward action=accept connection-state=related log=no log-prefix="" 8 chain=input action=accept connection-state=related log=no log-prefix="" 9 ;;; Forward-Access chain=forward action=accept protocol=tcp in-interface=pppoe-out dst-port=8000 log=no log-prefix="" 10 ;;; Remote-Access chain=input action=accept src-address-list=Remote-Access log=no log-prefix="" 11 ;;; ICMP chain=input action=accept protocol=icmp log=no log-prefix="" 12 ;;; Drop-Invalid chain=input action=drop connection-state=invalid log=no log-prefix="" 13 chain=forward action=drop connection-state=invalid log=no log-prefix="" 14 ;;; Drop-Other chain=input action=drop in-interface=pppoe-out log=no log-prefix="" 15 chain=forward action=drop log=no log-prefix=""

Remote-Access — список ip-адресов, с которых разрешено внешнее подключение.

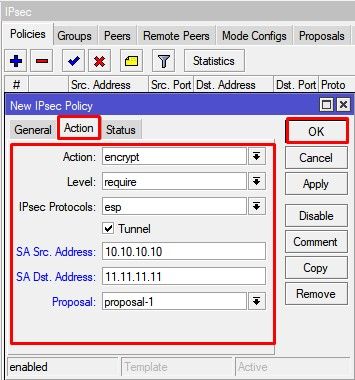

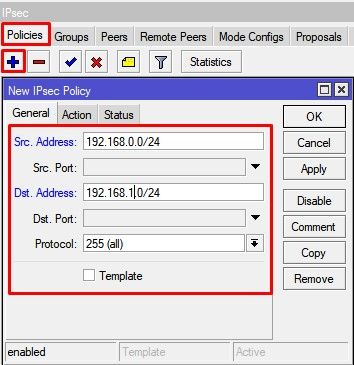

14. Связь между офисами, настройка Mikrotik VPN IPsec

Одна из самых популярных опций в роутере для бизнес сегмента. Позволяет объединить в локальную сеть удаленные офисы. Масштабирование такой сети ограничивается прошивкой RouterOS:

- 4level — до 200 подключений;

- 5level — до 500 подключений;

- 6level — без ограничений.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

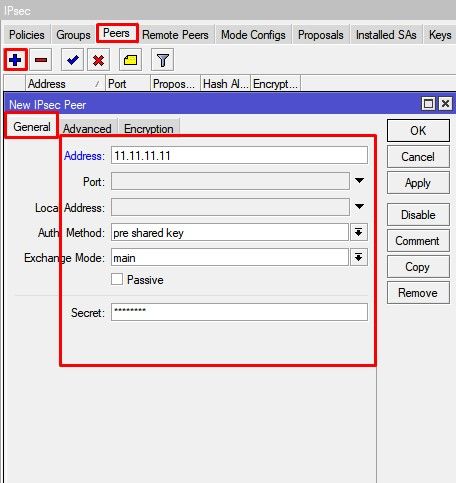

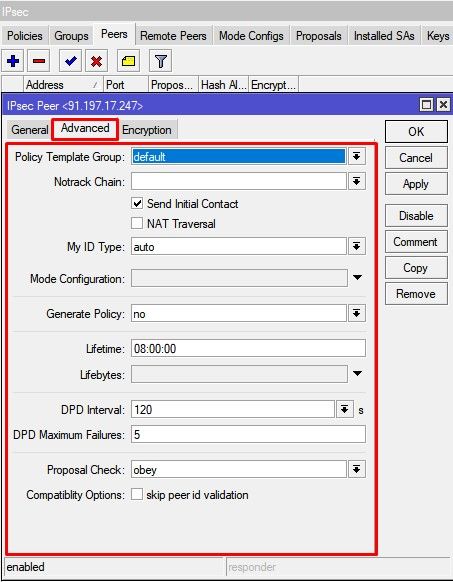

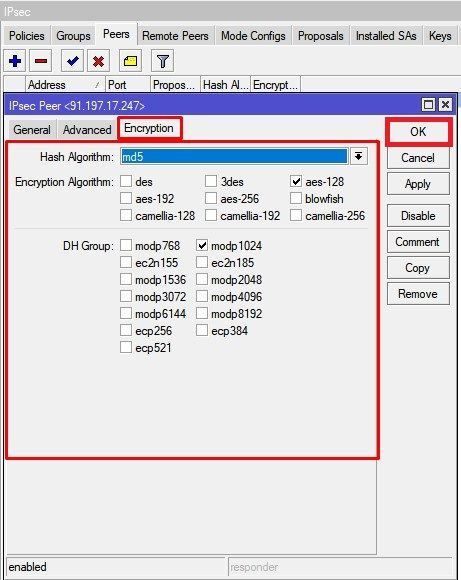

ну а практическая реализация от быстродействия самого Mikrotik. Конфигурации маршрутизаторов бывают очень разные и начинаются с уровня отличия наличия аппаратной поддержки ipsec. Настраивается такое подключение симметрично(на обоих устройствах с одинаковыми параметрами) за исключением ip адресации.

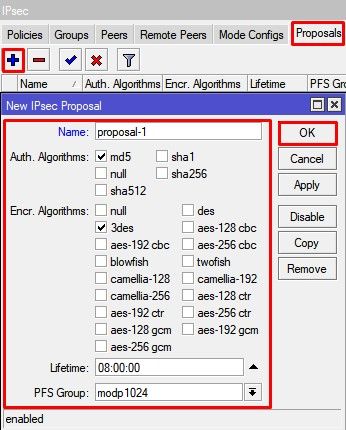

Настройка находится в IP->IPsec->Proposlas

/ip ipsec proposal add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=proposal-1

/ip ipsec peer add address=11.11.11.11/32 dh-group=modp1024 enc-algorithm=aes-128 \ hash-algorithm=md5 lifetime=8h nat-traversal=no secret=12345678

/ip ipsec policy add dst-address=192.168.0.0/24 proposal=md5-3des-8h-gr2 sa-dst-address=\ 11.11.11.11 sa-src-address=10.10.10.10 src-address=192.168.1.0/24 \ tunnel=yes

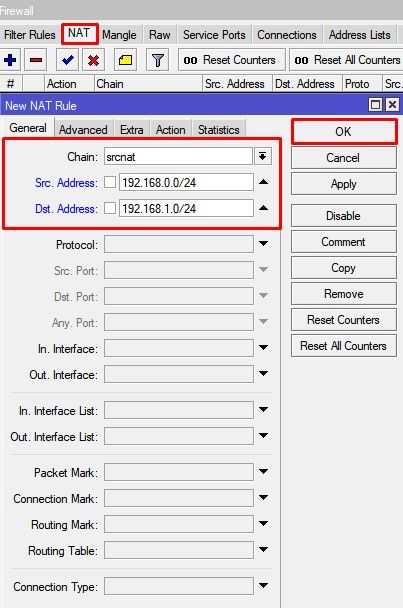

Для того, чтобы трафик мог перемещаться по каналу нужно добавить правило в NAT, которое в обязательно нужно поднять выше максардинга, иначе пакеты будут пересылаться провайдеру.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Настройка находится в IP->Firewall->NAT

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.0.0/24 src-address=\ 192.168.1.0/24

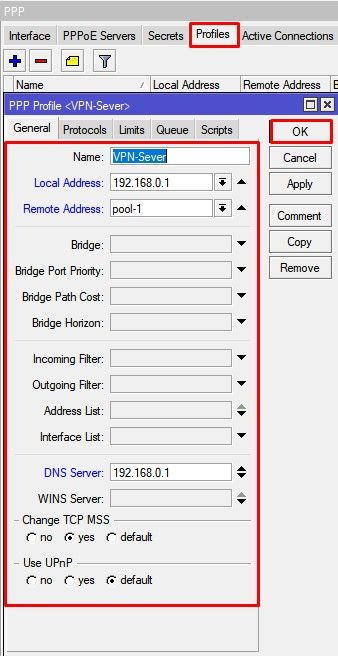

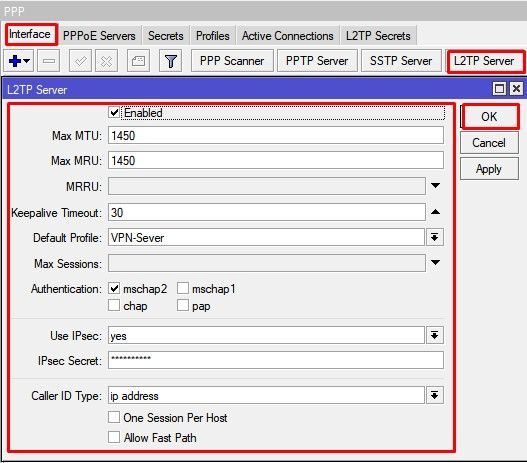

15. Настройка Mikrotik VPN сервер L2tp

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на Mikrotik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

/ppp profile add change-tcp-mss=yes dns-server=192.168.0.1 local-address=\ 192.168.0.1 name=VPN-Sever remote-address=pool-1 use-encryption=yes

/interface l2tp-server server set authentication=mschap2 default-profile=VPN-Sever enabled=yes \ ipsec-secret=12345678 use-ipsec=yes

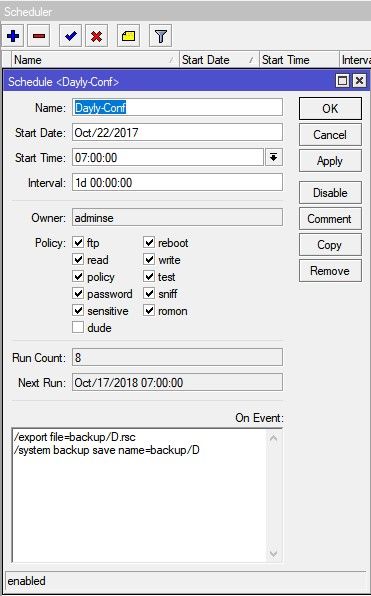

16. Сохранение конфигурации, настройка Mikrotik Backup

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Часто происходит так, что внесенные изменения приводят в негодность описанную ранее сетевую логику и нужно быстро откатиться назад. На практике всегда было достаточно конфигурации, которую можно хранить во внутренней памяти самого устройства. Создается такой backup через внутренний планировщик System->Scheduler

выполняется скрипт(предварительно была создана папка backup в корне флеш памяти устройства)

/export file=backup/D.rsc /system backup save name=backup/D

Скрипт создает два файла

- D.rsc — полностью читаемый файл, который содержит наборы команд. Очень удобно такой файл иметь при переносе конфигурации, полной или частичной.

- D.backup — backup файл, который готов для повторной загрузки. Он используется для отката конфигурации или полного переноса на другое устройство.

Можно применять аналогичный скрипт за период: день, неделя, месяц.

17. Настройка Mikrotik MAC адреса

/interface ethernet set ether1 mac-address=00:00:00:00:00:01

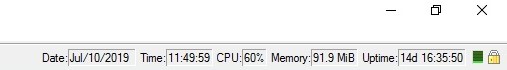

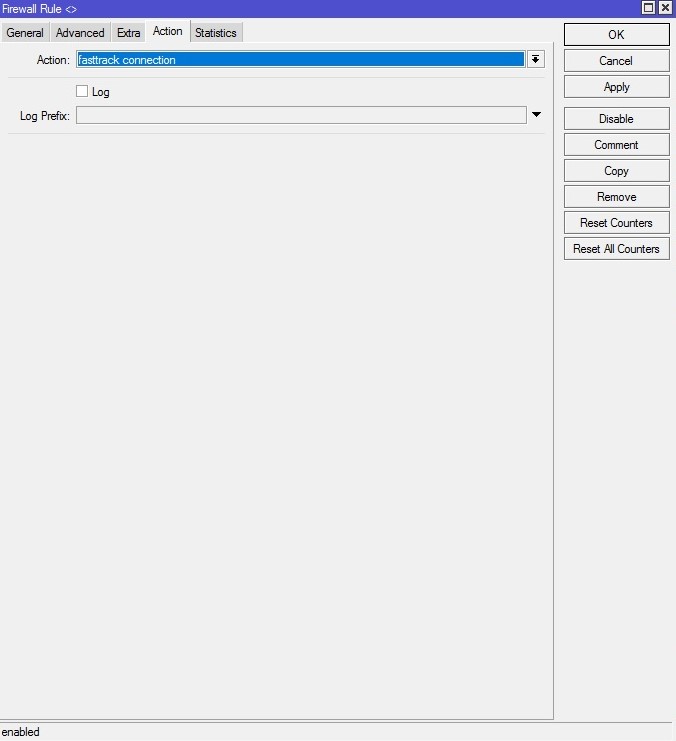

18. Настройка Mikrotik FastTrack Connection

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Зафиксируем рабочую нагрузку на процессор(CPU) в диапазоне 40-60%.

/ip firewall filter add action=fasttrack-connection chain=forward connection-state=established,related

Что же такого написано в этом правиле? — для всех соединений типа established и related применять правило fasttrack-connection. Это трафик можно обходит:

- Firewall filter;

- Firewall mangle;

- IPSec;

- Queues с parrent=global;

- Hotspot;

- VRF.

После основного правила FastTrack Connection нужно добавить разрешающее правило для остального трафика

/ip firewall filter add action=accept chain=forward connection-state=established,related

На выходе получаем загрузку процессор(CPU) ~ в 2 раза меньше, чем исходное состояние.

19. Другие настройки Mikrotik, не вошедшие в статью

Настройки оборудования Mikrotik настолько обширны, что элементарный обзор приводит к появлению очень длинной статьи, удобочитаемость которой понижается с каждый пунктом. Но есть технологии, которые находят своё применение, такие как:

- Radius авторизация. VPN и WiFi пользователи используют корпоративные учётные данный с AD.

- Создание гостевой сети HotSpot с обязательным просмотром рекламы.

- Балансировка нагрузки исходящего трафика между двумя провайдерами.

- Многоуровневый доступ в WiFi.

- Туннели EoIp.

- Организация VLAN.

- Ограничение доступа к сайтам по https.

- Централизованное обновление прошивки.

- Создание Web proxy.

- и многое другое.

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу